!!! Wichtiger Nachtrag !!!

Spätestens seit den Enthüllungen von Edward Snowden ist jedem klar, dass die „Five Eyes“ (Nachrichtendienste der USA, Kanadas, Großbritanniens, Australiens und Neuseelands) umfangreich eigene und fremde Bürger bei der Kommunikation überwachen und belauschen.

Im Rahmen von PRISM werden Überwachungsmarker gesetzt (E-Mail-Adressen oder IP-Adressen) und der Datenverkehr belauscht. Alles dies kann in den einschlägigen Publikationen und Veröffentlichungen nachgelesen (siehe unten) werden.

Unabhängig von den Aktionen der „Five Eyes“ werden die IPv4 Adressen knapp und die Umstellung auf die längeren IPv6 Adressen hat begonnen. Schon früh wurde erkannt, dass die IPv6-Adressen ein Datenschutzproblem haben können und deshalb wurden die Privacy Extensions geschaffen. Sind diese aktiviert, wird die zweite Hälfte der IPv6-Adressen bei jedem Systemstart neu ausgewürfelt. Der Rechner ist deshalb nach jedem Systemstart mit einer anderen IP-Adresse im Netz unterwegs. Diese Adresse ist – trotz eventuell manipulierter Zufallszahlengeneratoren – somit nicht ohne weiteres vorherbestimmbar. Trotzdem möchten die „Five Eyes“ den Datenverkehr eines bestimmten Rechners abhören können.

Die NSA sich da eine recht clevere Lösung für Windows einfallen lassen, die jetzt einem Hacker bei der Fehlersuche in einer Software aufgefallen ist. Ob es in den Apple-Betriebssystemen und den diversen Linux-Varianten inkl. Android etwas Vergleichbares gibt wird derzeit noch untersucht.

Mit einer im Detail noch nicht ganz verstandenen Funktion, die wohl auf dem SHA-Algorithmus basiert und ähnlich einer Hash-Funktion funktioniert, wird ein spezieller Wert aus den letzten 32 Bit der IPv6-Adresse berechnet. Ist dieser berechnete Wert „412015“ wird die IP-Adresse überwacht, ansonsten nicht. Die Generierung des „zufälligen“ Teils der IP-Adresse geschieht so, dass gegebenenfalls genau der „richtige“ Wert herauskommt. A

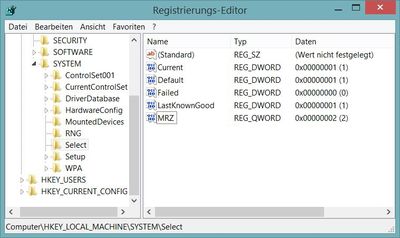

Gesteuert wird dieser Mechanismus über einen bisher unbekannten Registry-Eintrag. Wird HKLM/SYSTEM/select/MRZ=“1“ (siehe Abbildung) gesetzt, wird der Rechner anschließend überwacht. Die Zeichenfolge MRZ ergibt sich, wenn die Buchstaben NSA mit einer CAESAR-Verschlüsselung mit dem Schlüssel -1 verschlüsselt werden. So wurde angeblich auch schon mal aus dem Firmennamen IBM die Name eines Computers: HAL.

Wenn Sie sicher gehen wollen, dass Ihr Rechner nicht überwacht wird, setzten Sie diesen Registry Wert auf „2“. Damit ist das letzte Bit des Wertes „0“ (es wird wohl nur das letzte Bit ausgewertet) und es findet keine Überwachung statt. Aber der normale Federal-Trojaner der NSA kann scheinbar diesen Wert nicht wieder auf „1“ ändern. Würde man den Wert auf „0“ setzten, kann die NSA-Software den Wert auf „1“ ändern. Hier wird wohl der Wert nicht sauber geprüft. Ein Programmierfehler bei den Cracks der NSA?

Selbstverständlich geschehen alle Veränderungen am innersten des Betriebssystems auf eigene Gefahr. Hier experimentiert man ohne doppelten Boden. Es kann keine Garantie dafür übernommen werden, dass hier nicht doch etwas schief geht.

Bücher zum Thema Edward Snowden:

- Glenn Greenwald: Die globale Überwachung: Der Fall Snowden, die amerikanischen Geheimdienste und die Folgen, Droemer, München 2014

- Luke Harding: Edward Snowden: Geschichte einer Weltaffäre, Weltkiosk 2. Auflage 2014. (auch Sonderausgabe der Bundeszentrale für politische Bildung )

RSS

RSS