Das Bundeskabinett hat am 31. März einen Entwurf eines Gesetzes zur Förderung der Betriebsratswahlen und der Betriebsratsarbeit in einer digitalen Arbeitswelt (Betriebsrätemodernisierungsgesetz) beschlossen. Neben zahlreichen Regelungen zur Betriebsratswahl und zu rechtlichen Fragen in der Beziehung Betriebsrat – Arbeitgeber werden auch in wesentlichen Bereichen der Betriebsratsarbeit Datenschutz- und IT-relevante Regelungen getroffen.

Online Betriebsratssitzungen

Nach den beschlossenen Regelungen dürfen Betriebsräte dann auch per „Video- und Telefonkonferenz“ an der Betriebsratssitzung teilnehmen. Der Entwurf regelt ausdrücklich, dass Betriebsrats- oder Gesamtbetriebsratsmitglieder, „die mittels Video- und Telefonkonferenz an der Beschlussfassung teilnehmen“, als anwesend gelten. Dazu müssen sie gegenüber dem Vorsitzeden ihre Anwesenheit in Textform betätigen.

Die Durchführung eine Online-Sitzung ist nur zulässig, wenn

- die Geschäftsordnung des Betriebsrats Online-Sitzungen vorsieht und klarstellt, dass eine Präsenzsitzung zu bevorzugen ist,

- nicht mindestens ein Viertel der Mitglieder des Betriebsrats Widerspruch gegen eine geplante Online-Sitzung einlegt, und

- sichergestellt ist, dass Dritte vom Inhalt der Sitzung keine Kenntnis nehmen können.

Es wird explizit verboten eine Aufzeichnung einer Betriebsrats-Sitzung zu erstellen.

Elektronische Signaturen

Entscheidungen von Einigungsstellen und Betriebsvereinbarungen können auch elektronisch niedergelegt bzw. abgeschlossen werden. Sie sind dann vom Einigungsstellenvorsitzenden bzw. von beiden Betriebsparteien elektronisch zu signieren. Nur Einigungsstellensprüche müssen dabei mit einer qualifizierten elektronischen Signatur versehen werden. Bei einer Betriebsvereinbarung müssen beide Parteien das gleiche Dokument elektronisch signieren. Da die Beschäftigen ein besonderes Interesse daran haben, nachvollziehen zu können, dass Arbeitgeber und Betriebsrat einen gleichlautenden Text unterzeichnet haben soll eine Betriebsvereinbarung daher die elektronischen Signaturen beider Betriebsparteien tragen.

Datenschutz

„Bei der Verarbeitung personenbezogener Daten hat der Betriebsrat die Vorschriften über den Datenschutz einzuhalten.“ Eigentlich selbstverständlich.“

Da es in der Datenschutzliteratur strittig ist, wer verantwortliche Stelle für die Verarbeitung personenbezogener Daten ist, wird im neuen § 79a klargestellt, dass „der Arbeitgeber der für die Verarbeitung Verantwortliche im Sinne der datenschutzrechtlichen Vorschriften“ ist. Dies hat erhebliche Konsequenzen für den Arbeitgeber. Als verantwortliche Stelle ist er Ansprechpartner für die Ausübung von Betroffenenrechten (Auskunft. Korrektur Löschung usw.) und für die Einhaltung der datenschutzrechtlichen Vorschriften verantwortlich. Dies ist ausweislich der Gesetzesbegründung auch vom Gesetzgeber so gesehen (zu Nummer 14, Seite 23 des Entwurfs). Der Arbeitgeber hat aber keine Kontroll-, Auskunfts- oder Zugriffsrechte bezüglich der Verarbeitung der personenbezogenen Daten beim Betriebsrat. Das mit dem Satz „Arbeitgeber und Betriebsrat unterstützen sich gegenseitig bei der Einhaltung der datenschutzrechtlichen Vorschriften.“ eine ausbalancierte Beziehung bezüglich der Datenschutzfragen zwischen den Betriebsparteien geschaffen wird, darf bezweifelt werden. Hier muss eine detaillierte Regelung geschaffen werden. Ein Satz reicht nicht.

Mitbestimmung und IT

In die Mitbestimmungstatbestände des § 87 BetrVG wird eine neue Nr. 14 die „Ausgestaltung von mobiler Arbeit, die mittels Informations- und Kommunikationstechnik erbracht wird“ eingefügt. Hier geht es nach der offiziellen Begründung um folgendes „Es wird ein eigenes Mitbestimmungsrecht lediglich bezogen auf die Ausgestaltung („wie“) von mobiler Arbeit geschaffen. Die Einführung der mobilen Arbeit („ob“) verbleibt damit in der Entscheidungsbefugnis des Arbeitgebers.“ ((zu Nummer 16, Seite 24 des Entwurfs). Hier wird verkannt, dass ein Betriebsrat durchaus durch überzogene technische Mindestanforderungen beim „wie“ das „ob“ erheblich beeinflussen kann.

Häufig streiten sich Arbeitgeber und Betriebsrat, ob ein Sachverständiger zur ordnungsgemäßen Erfüllung der Aufgaben des Betriebsrats erforderlich ist. Hier stellt der Gesetzgeber klar, dass bei der Beurteilung von KI die Erforderlichkeit geben ist. Arbeitgeber und Betriebsrat müssen trotzdem über die Hinzuziehung des Sachverständigen weiter die nach § 80 Absatz 3 erster Halbsatz vorgeschriebene nähere Vereinbarung treffen.

Der Gesetzentwurf macht vergleichbare Änderungen auch für das „Gesetz über Sprecherausschüsse der leitenden Angestellten - Sprecherausschussgesetz“ und für die „Werkstätten-Mitwirkungsverordnung“.

Nach dem Beschluss des Bundeskabinetts beginnt jetzt das parlamentarische Verfahren.

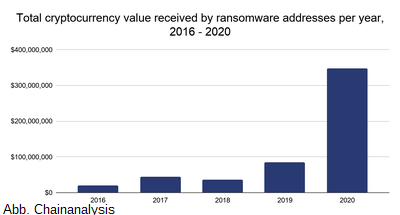

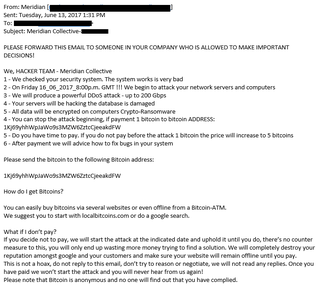

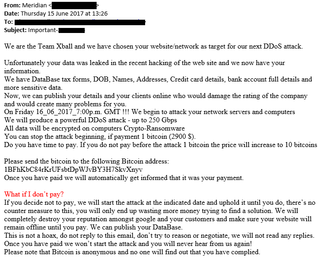

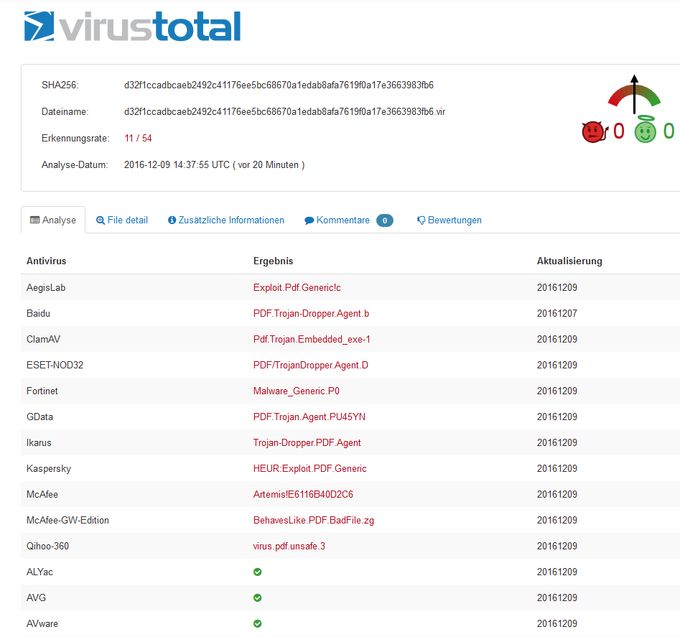

Im Jahr 2020 wurden demnach weltweit knapp 350 Mill. US-$ durch

Erpressung per Ransomware „eingenommen“. In einer Grafik wird von 2014

bis 2020 aufgeschlüsselt, wie die Ransomware-Familien dazu beigetragen

haben.

Im Jahr 2020 wurden demnach weltweit knapp 350 Mill. US-$ durch

Erpressung per Ransomware „eingenommen“. In einer Grafik wird von 2014

bis 2020 aufgeschlüsselt, wie die Ransomware-Familien dazu beigetragen

haben.

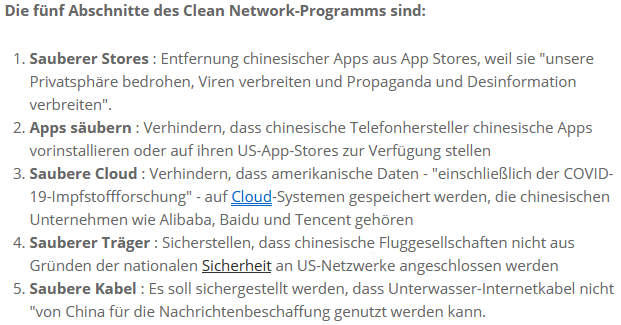

Die Trump-Administration will deshalb – ebenfalls laut PC Welt –

sicherstellen, „dass chinesische Fluggesellschaften nicht aus

Gründen der nationalen Sicherheit an US-Netzwerke angeschlossen werden“

(siehe Punkt 4 in dem Screenshot von PC Welt Online links.)

Die Trump-Administration will deshalb – ebenfalls laut PC Welt –

sicherstellen, „dass chinesische Fluggesellschaften nicht aus

Gründen der nationalen Sicherheit an US-Netzwerke angeschlossen werden“

(siehe Punkt 4 in dem Screenshot von PC Welt Online links.)

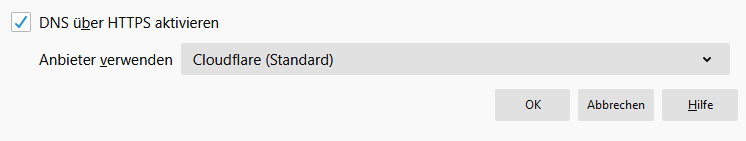

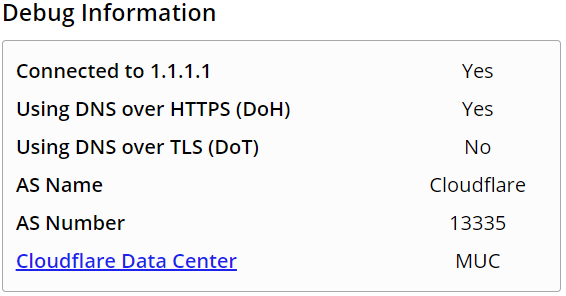

DoH/DoT der Absicherung des DNS dienen. Wenn es nur um die Sicherheit

des DNS geht, gibt es bereits eine etablierte Möglichkeit.

DoH/DoT der Absicherung des DNS dienen. Wenn es nur um die Sicherheit

des DNS geht, gibt es bereits eine etablierte Möglichkeit.  In Unternehmen und Organisationen führt DoH auch zu erheblichen

Problemen. Mit DoH wird nicht mehr der interne DNS-Server, sondern ein

externer DNS-Server genutzt. Damit entfallen wichtige und erforderliche

Möglichkeiten. Ein Split-DNS (der DNS-Server beantwortet externe und

interne DFNS-Anfragen unterschiedlich) ist nicht mehr möglich. Interne

Strukturen (Intranet-Server, Produktionsserver etc.), die nach außen

nicht offengelegt werden sollen, sind nicht mehr zugreifbar, da nur der

interne DNS-Server diese kennt.

In Unternehmen und Organisationen führt DoH auch zu erheblichen

Problemen. Mit DoH wird nicht mehr der interne DNS-Server, sondern ein

externer DNS-Server genutzt. Damit entfallen wichtige und erforderliche

Möglichkeiten. Ein Split-DNS (der DNS-Server beantwortet externe und

interne DFNS-Anfragen unterschiedlich) ist nicht mehr möglich. Interne

Strukturen (Intranet-Server, Produktionsserver etc.), die nach außen

nicht offengelegt werden sollen, sind nicht mehr zugreifbar, da nur der

interne DNS-Server diese kennt.

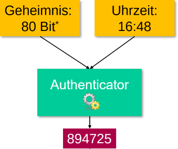

Je nach Schutzbedarf der Daten im Unternehmen oder in der Behörde sollte

auf eine 2-Faktor-Authentisierung (2FA) gesetzt werden. Für

Administratoren ist 2FA bei der Anmeldung von außen Pflicht. Eine

relativ einfach auszurollende Lösung ist der

Je nach Schutzbedarf der Daten im Unternehmen oder in der Behörde sollte

auf eine 2-Faktor-Authentisierung (2FA) gesetzt werden. Für

Administratoren ist 2FA bei der Anmeldung von außen Pflicht. Eine

relativ einfach auszurollende Lösung ist der

Bundesinnenminister Thomas de Maizière äußert sich durchaus

widersprüchlich, wenn es um den Konflikt von Grundrechten und Sicherheit

(gerade auch vor dem Hintergrund Terrorismus) geht. Die Europäische

Menschrechtskonvention sagt in Art. 5 Abs. 1 Satz 1 "Jede Person hat das

Recht auf Freiheit und Sicherheit." Freiheit und Sicherheit sind

Grundrecht die gelichberechtigt nebeneinander stehen. Zitate unseres

Inneministers wie "

Bundesinnenminister Thomas de Maizière äußert sich durchaus

widersprüchlich, wenn es um den Konflikt von Grundrechten und Sicherheit

(gerade auch vor dem Hintergrund Terrorismus) geht. Die Europäische

Menschrechtskonvention sagt in Art. 5 Abs. 1 Satz 1 "Jede Person hat das

Recht auf Freiheit und Sicherheit." Freiheit und Sicherheit sind

Grundrecht die gelichberechtigt nebeneinander stehen. Zitate unseres

Inneministers wie " RSS

RSS