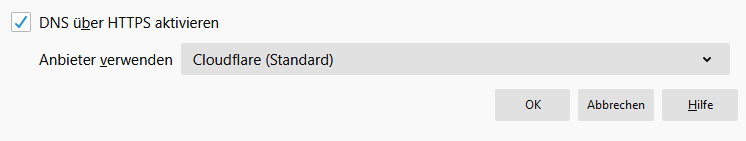

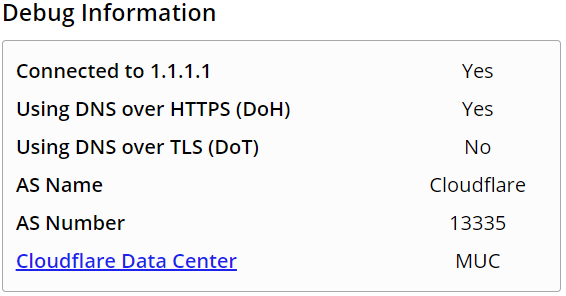

Microsoft stellt im Insider-Build 19628 des Betriebssystems Windows 10 erstmalig eine DNS over HTTPS (DoH)-Implementierung im Betriebssystem zur Verfügung. Bisher waren Mozilla Firefox und Google Chrome/Microsoft Edge die relevantesten Implementierungen.

Damit dürfte DoH einen erheblichen Sprung nach vorne gegenüber DNS over TLS (DoT) gemacht haben. DoT wird in Deutschland im Wesentlichen durch AVM (Hersteller der Fritzboxen) gepusht. Auch Hersteller von preiswerten OpenWRT-basierten Routern (z.B. GL-inet) unterstützen DoT.

DoH/DoT der Absicherung des DNS dienen. Wenn es nur um die Sicherheit

des DNS geht, gibt es bereits eine etablierte Möglichkeit. DNSSEC,

das sind signierte DNS-Antworten, ist in der Praxis bewährt und

funktioniert. Die Durchdringung ist leider ähnlich langsam wie die

Einführung von IPv6. Mit deSEC

gibt es in Deutschland auch eine Organisation die DNSSEC (ähnlich Let’s

Encrypt für Serverzertifikate) pusht. Niemand muss auf DNSsec

verzichten. Die großen Provider sollten es endlich einführen.

DoH/DoT der Absicherung des DNS dienen. Wenn es nur um die Sicherheit

des DNS geht, gibt es bereits eine etablierte Möglichkeit. DNSSEC,

das sind signierte DNS-Antworten, ist in der Praxis bewährt und

funktioniert. Die Durchdringung ist leider ähnlich langsam wie die

Einführung von IPv6. Mit deSEC

gibt es in Deutschland auch eine Organisation die DNSSEC (ähnlich Let’s

Encrypt für Serverzertifikate) pusht. Niemand muss auf DNSsec

verzichten. Die großen Provider sollten es endlich einführen.

DoH/DoT sollen auch den Datenschutz bei DNS sicherstellen, damit niemand den DNS-Verkehr mitlesen oder filtern kann. Bisher nutzen die meisten DNS über ihren Provider. Das kommt der Idee des DNS, eine verteilte Ressource zu sein, sehr nahe. Da es im Moment nur drei große DoH-Anbieter (Google, Cloudflare und Quad9) gibt, wird DNS durch DoH zu einer zentralen Ressource. Google reibt sich schon begeistert die Hände, wenn sie nicht nur die Suchanfragen der Nutzer und die ausgespielte Internet-Werbung, sondern jetzt auch noch die DNS-Anfragen der Nutzer unter ihre Kontrolle bekommen. Das erlaubt es manches Nutzer-Profile abzurunden.

In Unternehmen und Organisationen führt DoH auch zu erheblichen

Problemen. Mit DoH wird nicht mehr der interne DNS-Server, sondern ein

externer DNS-Server genutzt. Damit entfallen wichtige und erforderliche

Möglichkeiten. Ein Split-DNS (der DNS-Server beantwortet externe und

interne DFNS-Anfragen unterschiedlich) ist nicht mehr möglich. Interne

Strukturen (Intranet-Server, Produktionsserver etc.), die nach außen

nicht offengelegt werden sollen, sind nicht mehr zugreifbar, da nur der

interne DNS-Server diese kennt.

In Unternehmen und Organisationen führt DoH auch zu erheblichen

Problemen. Mit DoH wird nicht mehr der interne DNS-Server, sondern ein

externer DNS-Server genutzt. Damit entfallen wichtige und erforderliche

Möglichkeiten. Ein Split-DNS (der DNS-Server beantwortet externe und

interne DFNS-Anfragen unterschiedlich) ist nicht mehr möglich. Interne

Strukturen (Intranet-Server, Produktionsserver etc.), die nach außen

nicht offengelegt werden sollen, sind nicht mehr zugreifbar, da nur der

interne DNS-Server diese kennt.

Der zentrale DNS-Server eines Unternehmens bzw. Providers hat auch eine gewisse Anonymisierungsfunktion, in dem er die DNS-Fragen der Beschäftigten bzw. Kunden bündelt und unter seiner IP-Adresse weiter reicht. Damit sehen die höheren DNS-Strukturen nicht mehr die IP-Adresse des Endnutzers, sondern die IP-Adresse des DNS-Servers des Unternehmens bzw. Providers.

Das Ausfiltern von Domain-Namen, über die Malware verteilt wird, zum Schutz der Beschäftigten funktioniert nicht mehr, da der interne DNS-Server nicht mehr benutzt wird. Selbst Privatanwender, die sich z.B. mit Pi-hole einen praktischen Werbe-Filter gebaut haben, haben verloren, da Windows DoH direkt mit einem externen DNS-Giganten redet.

Was kann man tun? DoH und DoT blockieren! Da DoT einen eigenen Port (TCP/853) nutzt ist das einfach. DoH ist schon schwieriger, da eine solche Anfrage wie normaler https-Verkehr aussieht. Auf gemanagten Unternehmensrechnern sollte DoH über GPOs abgeschaltet werden. BYOD wird zu einem Problem, da die Konfiguration dieser Rechner hat man nicht unter Kontrolle.

Einige Anregungen finden Sie in meinem Vortrag auf der 27. IT-Sicherheitskonferenz des DFN und in meinen Artikeln (hinter Bezahlschranken) im Linux Magazin, in der Datenschutz Praxis und im ADMIN - Network & Security.

DNS muss eine dezentrale Ressource bleiben und darf nicht in die Hände einiger weniger (US-amerikanischer) globaler Player gelegt werden. Zentrales DNS und Hintertüren in der Verschlüsslung sind der falsche Weg!

RSS

RSS